-

Koszyk jest pusty

-

x

-

Koszyk jest pusty

-

x

-

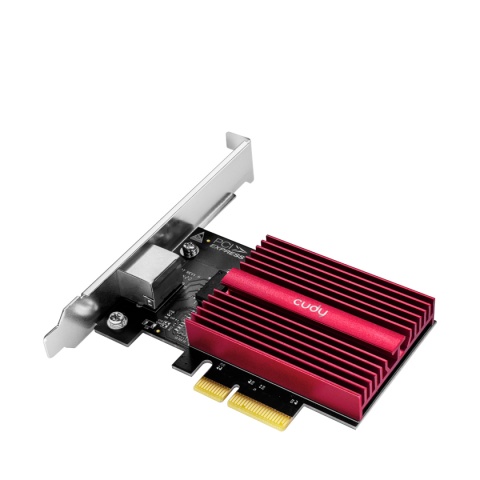

Karta sieciowa Cudy PE10G 10 Gibabit RJ45 CAT6 PCI-E 3.0 x4

| Wysyłka w ciągu | 24 godziny |

| Cena przesyłki | 0 |

| Dostępność |

|

| Cudy WWW | |

| Kod kreskowy | |

| EAN | 6971690790523 |

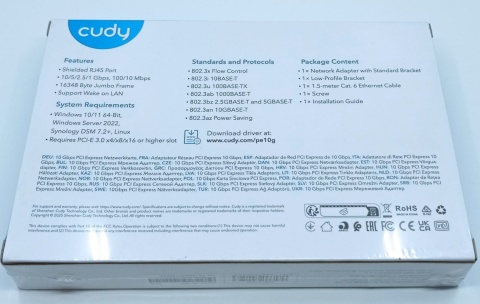

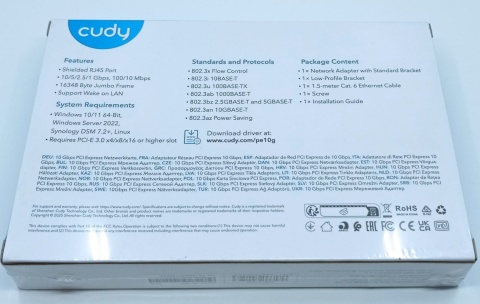

Karta sieciowa Cudy PE10G 10 Gibabit RJ45 CAT6 PCI-E 3.0 x4

Modle: PE10G

Jednoportowa, szybka karta sieciowa 10GBASE-T/NBASE-T dla komputerów i serwerów wymagających dużej przepustowości.

- Port Ethernet 10 Gb/s

- 10G/5G/2,5G/1G/100M/10M 1

- Wake on LAN, kontrola przepływu

- PC, serwery, Synology NAS, itp.

- Windows, Linux, DSM itp. 2

| Wersja modelu | PE10G 1.0 | |

|---|---|---|

| Procesor | Zestaw układów scalonych | AQC113 |

| Interfejsy | Porty 10G RJ45 | 1 |

| PROWADZONY | Prędkość/Łącze/ACT portu Ethernet | |

| Sieć | Protokół 802.3 |

|

| Szybkość transmisji danych | Automatyczna negocjacja między 10 Mb/s, 100 Mb/s, 1 Gb/s, 2,5 Gb/s i 10 Gb/s | |

| Wymagania | Wymagania sprzętowe | Do zasilania i obsługi funkcji Ethernet wymagane jest gniazdo PCI-E 3.0 x4 lub nowsze na płycie głównej. |

| Kompatybilny system operacyjny |

|

|

| Środowisko |

|

|

| Certyfikaty | FCC, CE | |

| Wymiar | Część główna (bez uchwytu): 100×66×15 mm 3,94×2,6×0,59 cala |

|

| Waga produktu | 84,5 g (2,98 uncji) | |

| Zawartość opakowania |

|

|

Informacje dotyczące bezpieczeństwa

Bezpieczeństwo użytkowania przełączników sieciowych jest kluczowym elementem w zarządzaniu sieciami komputerowymi. Przełączniki (switches) odgrywają ważną rolę w przesyłaniu danych pomiędzy urządzeniami w sieci, dlatego odpowiednie zabezpieczenia są istotne, aby zapobiec nieautoryzowanemu dostępowi, atakom czy innym zagrożeniom. Oto kilka najważniejszych aspektów związanych z bezpieczeństwem użytkowania przełączników sieciowych:

1. Zabezpieczenie dostępu do urządzenia (np. SSH, SNMP)

Zmiana domyślnych haseł: Przełączniki często mają domyślne hasła administracyjne. Należy je zmienić na silniejsze, aby uniemożliwić dostęp osobom nieuprawnionym. Zastosowanie protokołów szyfrujących: Używanie protokołów takich jak SSH do zarządzania przełącznikami zamiast Telnetu (który przesyła dane w postaci niezaszyfrowanej) zapewnia lepszą ochronę. Ograniczenie dostępu do interfejsu zarządzania: Ogranicz dostęp do panelu administracyjnego przełącznika do określonych adresów IP lub sieci, aby zminimalizować ryzyko nieautoryzowanego dostępu.

2. Segmentacja sieci

VLAN (Virtual Local Area Network): Stosowanie VLAN-ów pozwala na segmentację ruchu sieciowego w sposób logiczny. Dzięki temu, nawet jeśli atakujący uzyska dostęp do jednej części sieci, nie ma to wpływu na całą sieć. Zarządzanie przepustowością i dostępem: Wykorzystanie VLAN-ów do przypisywania określonych uprawnień użytkownikom i urządzeniom może pomóc w ograniczeniu zakresu potencjalnych ataków.

3. Zabezpieczenie przed atakami typu DoS/DDoS

Ochrona przed atakami z wykorzystaniem STP (Spanning Tree Protocol): Używanie protokołów takich jak BPDU Guard, Root Guard czy Loop Guard może pomóc w zapobieganiu atakom związanym z pętlami sieciowymi, które mogą prowadzić do utraty dostępności przełącznika. Rate Limiting: Ograniczenie liczby próśb, jakie mogą być przesyłane przez przełącznik w danym czasie, może pomóc w zapobieganiu atakom DoS/DDoS.

4. Zarządzanie portami i zabezpieczenie przed nieautoryzowanym dostępem

Port Security: Włączenie zabezpieczenia portów pozwala na kontrolowanie, które urządzenia mogą być podłączone do przełącznika. Może to obejmować ograniczenie liczby adresów MAC, które mogą być przypisane do portu, czy też blokowanie portów, które są używane przez nieautoryzowane urządzenia. 802.1X (Autoryzacja portu): Implementacja 802.1X w połączeniu z serwerem RADIUS pozwala na autoryzację użytkowników i urządzeń przed uzyskaniem dostępu do sieci.

5. Monitorowanie i audyt

Syslog: Przełączniki mogą wysyłać logi do centralnego systemu monitorowania (syslog), co umożliwia szybsze wykrycie nieprawidłowości i ataków. SNMPv3: Używanie bardziej bezpiecznych wersji protokołu SNMP (np. SNMPv3) zamiast starszych wersji, które nie oferują szyfrowania, zapewnia lepszą ochronę w procesie monitorowania urządzeń sieciowych.

6. Aktualizacje oprogramowania i firmware

Regularne aktualizacje: Producenci przełączników regularnie publikują poprawki bezpieczeństwa. Ważne jest, aby urządzenia były na bieżąco aktualizowane, co zapewnia ochronę przed nowymi zagrożeniami. Sprawdzanie firmware: Regularne audyty firmware'u pomagają wykrywać znane luki bezpieczeństwa i umożliwiają szybszą reakcję na nowe zagrożenia.

7. Zabezpieczenie przed atakami typu ARP Spoofing

Dynamic ARP Inspection (DAI): Jest to funkcja, która zapobiega atakom ARP Spoofing przez sprawdzanie poprawności komunikatów ARP na przełączniku.

8. Zabezpieczenie przed atakami typu DHCP Spoofing

DHCP Snooping: Funkcja ta pozwala na blokowanie ataków DHCP Spoofing poprzez zapewnienie, że tylko urządzenia z określonymi adresami IP mogą pełnić rolę serwera DHCP.

9. Zabezpieczenie przed nieautoryzowanym dostępem do fizycznych portów

Zamknięcie portów fizycznych: Przełączniki mogą być skonfigurowane w taki sposób, aby wyłączyć nieużywane porty, co uniemożliwia podłączenie nieautoryzowanych urządzeń.

10. Wykorzystanie technologii Zero Trust

Zasada minimalnych uprawnień: Ogranicz dostęp do przełączników tylko do użytkowników i urządzeń, które są absolutnie niezbędne do ich funkcjonowania. Używanie zasad Zero Trust w połączeniu z monitorowaniem ruchu sieciowego może pomóc w wykrywaniu nieautoryzowanych prób dostępu.

Wdrażanie tych praktyk zapewnia znaczne wzmocnienie bezpieczeństwa przełączników sieciowych i całej infrastruktury sieciowej, chroniąc ją przed różnorodnymi zagrożeniami. Regularne audyty bezpieczeństwa i aktualizacje są niezbędne do utrzymania wysoki poziomu ochrony.

Dane producenta

Cudy Polska Sp z o.o.

Nowogrodzka 50/54

00-695 Warszawa

Poland

00 86 755 8600 8993

support@cudy.com